Elektronická pošta a elektronický podpis

Elektronická pošta je nedostatečně zabezpečená a proto představuje nedůvěryhodný způsob komunikace. Technologie elektronického podpisu založeného na osobních certifikátech umožňuje tuto situaci řešit.

Proč podepisovat elektronickou poštu?

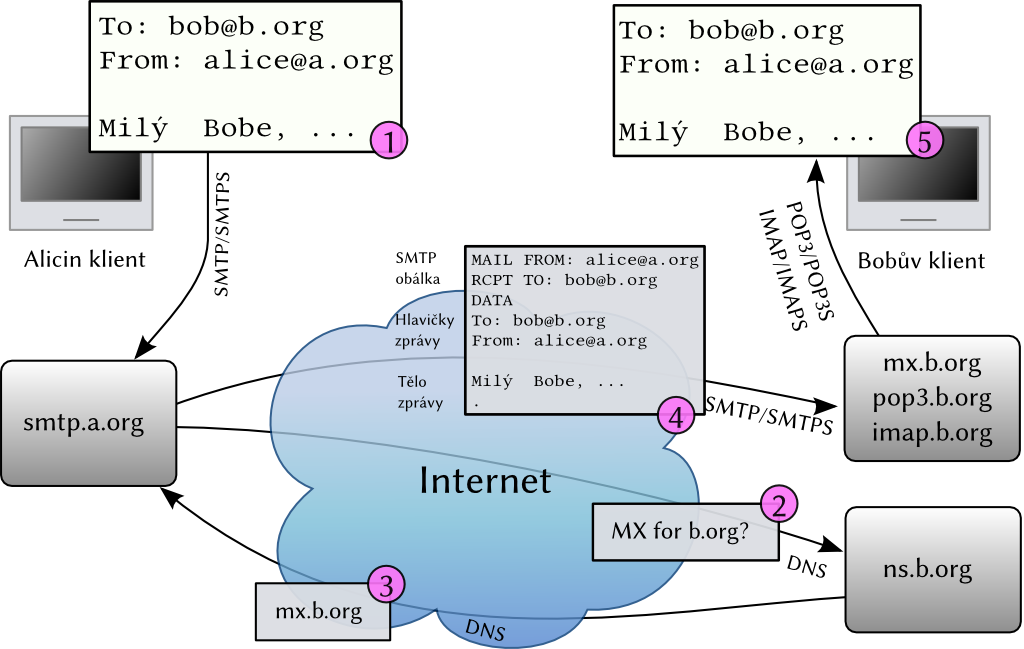

Stručně fungování elektronické pošty

Schéma fungování elektronické pošty

Slabiny elektronické pošty

Lidé X emailové adresy

- Patří adresa alice@a.org skutečně Alici?

- Napsala zprávu skutečně Alice?

- Nezměnil Bob zprávu, kterou dostal od Alice?

- Šifrování zpráv i jejich přenosu je volitelné:

- Nezměnil zprávu od Alice některý ze serverů smtp.a.org, mx.b.org, pop3.b.org nebo imap.b.org?

- Nezměnil zprávu někdo jiný během přenosu?

Jak funguje digitální podpis?

Digitální podpis

digitální podpis poskytuje záruky:

- integrita dokumentu – lze poznat, zda se dokument od okamžiku podpisu nezměnil a tak zjistit, zda je dokument autentický,

- identifikace podepisujícího – sdělení identity,

- autentizace podepisujícího – ověření identity,

- nepopiratelnost – podepsaná osoba nemůže popřít, že podpis vytvořila ona.

K čemu digitální podpis neslouží

Samotný digitální podpis neposkytuje následující záruky:

- důvěrnost – s obsahem dokumentu se nemůže seznámit někdo nepovolaný,

- autorizaci – oprávnění k určitým úkonům,

- ověření času vytvoření – čas je převzat ze systémových hodin.

Asymetrická kryptografie

Asymetrická kryptografie – operuje se dvěma různými klíči (soukromým a veřejným) mezi, kterými je specifický vztah, který umožňuje ověřit, a zajišťuje, že při znalosti veřejného klíče nelze získat soukromý klíč.

- soukromý klíč – slouží k vytváření podpisu a jednoznačné identifikaci podepisujícího, musí být bezpečně uchován jen u podepisujícího,

- veřejný klíč – slouží k ověřování podpisu a určení, komu podpis patří, je potřeba šířit mezi příjemce podepsaných dokumentů.

Certifikáty

Osobní certifikáty – elektronicky podepsané potvrzení od důvěryhodné třetí strany (certifikační autority) dokládající, jaké osobě patří veřejný klíč. Osobní certifikát obsahuje identifikaci osoby (např. e-mailová adresa či jméno a příjmení), veřejný klíč, dobu platnosti, podmínky užití certifikátu, identifikaci certifikační autority, digitální podpis od této certifikační autority a případné další položky.

Certifikační autority

Certifikační autorita – vydavatel certifikátů:

- ověřuje identitu podepisujících, zda jim patří veřejný klíč a zda mají kontrolu nad příslušným soukromým klíčem,

- spravuje seznam zneplatněných (revokovaných) certifikátů a ověřuje oprávněnost žádostí o zneplatnění certifikátu.

Osobní certifikáty se vydávají dle certifikační politiky, která obsahuje pravidla pro kontrolu identifikace osoby, pro vydání následného certifikátu, pro předčasné ukončení platnosti certifikátu apod. Pravidla a jejich dodržování určují důvěryhodnost certifikační autority a následně i bezpečnost v podpisy. Je rozdíl, zda je e-mail podepsán certifikátem, který byl vydán jen na základě ověření pouze e-mailové adresy a dokumentem, který je podepsán certifikátem vydaným s ověřením osoby a dokladu vydaného státem.

Uživatelé si mohou vytvořit i vlastní certifikační autoritu.

PKI – infrastruktura veřejného klíče

Systém, kde certifikáty vydává certifikační autorita a důvěryhodnost certifikátů a distribuce v nich obsažených veřejných klíčů je řešena pomocí „stromu důvěry“:

- jestliže důvěřuji kořenové CA (certifikátu kořenové CA),

- pak důvěřuji všem podřízeným CA (certifikátům podřízených CA),

- a tedy důvěřuji i všem jimi vystaveným osobním certifikátům,

- a jejich prostřednictvím i všem jimi vytvořeným elektronickým podpisům.

Standardy X.509 (obsah a kódování) a PKCS (kontejnery):

- PKCS#12 – certifikát, soukromý klíč a nadřazené certifikáty,

- PKCS#7 – podpis zprávy a řetězec certifikátů.

Platnost certifikátu:

- certifikát je platný,

- certifikát je neplatný,

PGP – Pretty Good Privacy

Systém, ve kterém uživatelé sami určují platnost dvojic veřejný klíč + identifikace osoby. K dispozici mají několik metod:

- Setkají se s druhou osobou a ověří osobně údaje identifikační údaje (jméno, příjmení, e-mailová adresa) i to, že veřejný klíč patří této konkrétní druhé osobě. A poté svým klíčem podepíší dvojici veřejný klíč + identifikace osoby zkontrolované osoby.

- Pavučina důvěry – Uživatel Bod důvěřuje Alici, že správně provedla kontrolu Davidovi dvojice veřejný klíč + identifikace. A proto je pro uživatele Bob platná Davidova dvojice veřejný klíč + identifikace podepsaná Alicí.

Vytváření a ověřování elektronického podpisu

Hašování a kolizní dokumenty

Hašování – vytváření otisku (haše) s pevně danou velikostí pomocí hašovací funkce z libovolně velkých dat:

- z otisku nelze zjistit obsah původního dokumentu,

- nalezení dvou dokumentů se stejnou haší (kolizní dokumenty) je reálně velmi obtížné,

- nalezení kolizního dokumentu k danému dokumentu je ještě obtížnější.

Proces podepisování

Elektronický podpis je číslo, které je výsledkem programem realizovaného výpočtu (asymetrická kryptografie), do nějž vstupuje:

- haš podepisovaného dokumentu – podpis je závislý na dokumentu a umí detekovat jeho změnu,

- soukromý klíč – podpis je individuální,

Připojení elektronického podpisu k dokumentu:

- interní elektronický podpis – musí podporovat formát dat, včetně vícenásobných podpisů, podpis je vždy k dispozici,

- externí elektronický podpis – lze podepsat jakákoliv data, složitější řešení vazby podpis–podepsaná data.

Proces ověřování podpisu

- Platnost podpisu: platný × neplatný × platnost neznámá.

- Nutné podmínky platnosti podpisu:

- integrita dokumentu neporušena – jinak neplatný

- osobní certifikát je platný (k okamžiku posuzování):

- neuplynula doba řádné platnosti – jinak platnost neznámá

- nebyl zneplatněn – jinak neplatný

- všechny nadřazené certifikáty jsou platné:

- neuplynula doba řádné platnosti – jinak platnost neznámá

- nebyl zneplatněn – jinak neplatný

Proces ověřování podpisu – dílčí kroky

- Ověření integrity dokumentu:

- zjistí se nový otisk z podepsaného dokumentu (hašování)

- zjistí se původní otisk dokumentu výpočtem z elektronického podpisu a věřejného klíče (asymetrická kryptografie)

- porovná se nový a původní otisk.

- Ověření zda nebyl certifikát zneplatněn

- OCSP – okamžité ověření revokace konkrétního certifikátu,

- CRL – seznam všech zneplatněných certifikátů, který může být aktualizován se zpožděním.

Elektronický podpis a elektronická pošta

Podepisuje se pouze tělo zprávy:

- informace v hlavičkách (příjemce, odesílatel, předmět) nezaručené

Realizace podpisu zprávy:

- S/MIME – podepisování pošty odesílatelem založené na PKI:

- složená zpráva využívající MIME (

multipart/signed), - podpis jako příloha:

smime.p7s(Content-Type:application/pkcs7-signature).

- složená zpráva využívající MIME (

- PGP/MIME – podepisování pošty odesílatelem založené na PGP:

- složená zpráva využívající MIME (

multipart/signed), - podpis jako příloha:

signature.asc(Content-Type:application/pgp-signature).

- složená zpráva využívající MIME (

- DKIM a ADSP – podepisování a ověřování pošty na serveru:

- ověření, zda pošta pochází z dané domény,

- politika, jak má příjemce nakládat s nepodepsanými zprávami.

Poštovní klient s podporou S/MIME či PGP (seznam viz Wikipedia).

Závěr

Zaručený elektronický podpis zvyšuje důvěryhodnost komunikace prostřednictvím elektronické pošty pomocí:

- detekce porušení integrity zprávy,

- identifikace a autentizace podepisující osoby.

Na VŠE lze snadno získat osobní certifikáty TCS použitelné pro:

- podepisování zpráv a dokumentů,

- šifrování zpráv a dokumentů.